Beim Surfen im Internet lauern viele Gefahren und deshalb ist es für alle Nutzer wichtig, sich ausreichend vor diesen zu schützen. Meistens sind die Daten der Nutzer das Ziel und diese gilt es daher besonders gut zu schützen. Die Betreiber von Internetseiten sind aber auch selbst daran interessiert, nur sichere Dienste anzubieten und ebenfalls wird von behördlicher Seite versucht, unerwünschte Seiten zu verbannen. Ein Beispiel hierfür ist das Glücksspiel im Internet. Seit dem 1. Juli 2022 hat die Gemeinsame Glücksspielbehörde der Länder (GGL) es sich zur Aufgabe gemacht, illegales Glücksspiel im Internet zu bekämpfen, und zwar sollen durch IP-Blocking Casinoseiten, die keine deutsche Lizenz haben, nicht mehr über deutsche IP-Adressen auffindbar sein.

IP-Blocking bedeutet, dass Verbindungen von einer bestimmten IP-Adresse oder einem Adressbereich blockiert werden. So sind Seiten, die als unerwünscht oder feindselig angesehen werden, nicht mehr über herkömmliche Suchmaschinen auffindbar.

Oft wird das Thema Hacker-Angriffe oder IP-Blocking erst dann in den Medien diskutiert, wenn beispielsweise große Konzerne davon betroffen sind. Doch wie können Privatnutzer sicher im Internet surfen und sich vor Datenklau schützen?

Das Internet – ein täglicher Begleiter. Genau deshalb ist es so wichtig, seinen Browser und Computer mit den richtigen Programmen vor Hackangriffen zu schützen. Denn jeder Internetnutzer verteilt täglich seine DNA im Netz.

VPN – der geheime Tunnel für Daten

Ein gutes Tool, um sicher im Internet zu surfen, ist ein (VPN) – Virtual Private Network. Dieses Tool schützt den User zum Beispiel vor Datendiebstahl und Tracking. Denn durch die Nutzung von VPN werden die Daten so verschlüsselt, dass der User unsichtbar wird für Eindringlinge.

Der VPN-Client ist ein Programm, welches eine verschlüsselte Verbindung zu einem VPN-Server herstellt. Dieser Server kann sich an jedem erdenklichen Ort befinden. Wie sicher die Verbindung ist, darüber entscheidet ein VPN-Protokoll. Das zurzeit bekannteste Protokoll ist das Open VPN.

Um es noch einmal anschaulicher zu beschreiben, der VPN-Client stellt den Eingang des Tunnels dar und der VPN-Server agiert als Ausgangspunkt. Die Aufgabe des VPN-Clients ist es, den Datenverkehr zu verschlüsseln und an den VPN-Server zu verschicken.

Der VPN-Server dechiffriert diese Daten dann und sendet sie an einen bestimmten Server, der vom Client angefordert wurde. Der VPN-Server erhält die Antwort des Zielservers und verschlüsselt diese wieder und leitet sie an den VPN-Client weiter. An dieser Stelle wird der Datenverkehr wieder vom VPN-Client entschlüsselt.

Umwege einschlagen mit einem Proxy-Server

Ein Proxy-Server agiert als Bindeglied zwischen User und zum Beispiel einer Webseite. Mit einem Proxy nimmt der User einen Umweg. Dadurch kann die Kommunikation zwischen dem User und einer Webseite abgesichert oder verschleiert werden. Die eigenen Daten werden somit geschützt. Doch leider bringen Proxys auch Nachteile mit sich. Ein Proxy-Server dient auch als Grundlage für Phishing-Angriffe. Phishing bedeutet, dass Hacker über Spam-Mails, fingierte Webseiten oder Profile an die persönlichen Daten eines Fremden gelangen.

Unsichtbar im Netz – durch Tor

Tor – The Onion Router, ist ein Projekt, welches dazu entwickelt wurde, jedem die Möglichkeit zu geben, unsichtbar zu surfen. Die Anfrage zum Beispiel an eine Suchmaschine wird nicht sofort an einen entsprechenden Server gesendet, sondern wird durch verschiedene Nodes (Knotenpunkte) verschlüsselt umgeleitet. Zum Schluss kann nur der Exit-Node, der letzte Knotenpunkt die übermittelten Daten einsetzen. Die Suchanfrage wird somit an den eigenen Server gestellt.

Die Zwischenstationen wurden ausgelöscht. Jeder User kann Tor benutzen, es muss lediglich der Browser installiert werden. Dennoch bringt Tor auch Nachteile mit sich. Da die Daten einen langen Weg gehen müssen, ist die Ladezeit deutlich länger als bei herkömmlichen Browsern. Der letzte Knotenpunkt der Verschlüsselung kann als Abhörpunkt genutzt werden. Deshalb ist es wichtig, wenn personenbezogene Daten übermittelt werden, stets auf eine HTTPS-Verschlüsselung zu achten.

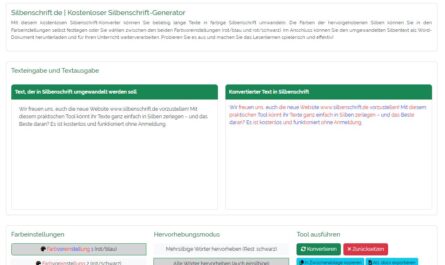

Es gibt viele hilfreiche Tools, die zu einer Sicherheit im Internet beitragen. Wer aber erst einmal seine Datenlecks überprüfen möchte, kann auf den HPI Identity Leak Checker zurückgreifen. Auf der Internetseite wird anhand der Eingabe der eigenen E-Mail-Adresse gezeigt, ob die E-Mail-Adresse mit dem zugehörigen Passwort schon im Umlauf von Hackern ist. Zudem wird einem ein Bericht zugestellt, aus dem hervorgeht, ob man von einem Datenleck betroffen ist.